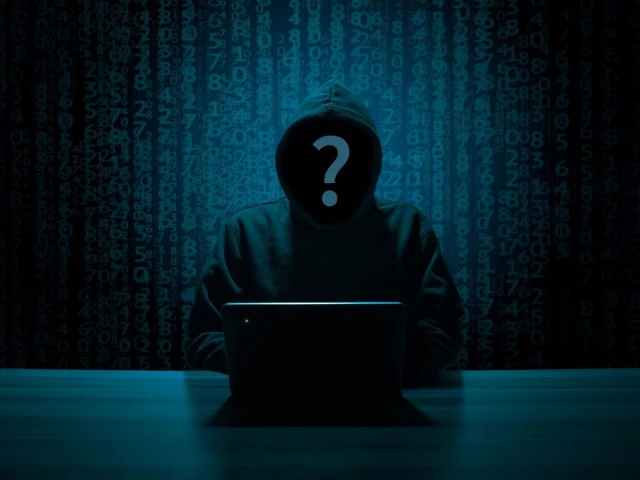

网络安全公司Trail of Bits披露了一种技术,可以将恶意提示嵌入到由大型语言模型(llm)处理的图像中。该方法利用人工智能平台如何压缩和缩小图像以提高效率。虽然原始文件看起来是无害的,但调整大小过程引入了可视化工件,这些工件暴露了隐藏的指令,模型将其解释为合法的用户输入。

在测试中,研究人员证明,这种被操纵的图像可以指导人工智能系统执行未经授权的操作。一个示例显示谷歌Calendar数据在用户不知情的情况下被抽吸到外部电子邮件地址。受试验影响的平台包括b谷歌的Gemini CLI、Vertex AI Studio、Android上的谷歌Assistant和Gemini的web界面。

阅读更多:Meta限制AI调情聊天,与青少年进行自我伤害的谈话

该方法建立在德国布伦瑞克工业大学早期的学术研究基础上,该研究将图像缩放确定为机器学习中的潜在攻击面。Trail of Bits扩展了这项研究,创建了“Anamorpher”,这是一个使用最近邻、双线性和双三次重采样等插值技术生成恶意图像的开源工具。

从用户的角度来看,上传这样的图像没有任何异常。然而,在幕后,人工智能系统在正常提示的同时执行隐藏命令,引发了对数据安全和身份盗窃的严重担忧。由于多模式模型通常与日历、消息传递和工作流工具集成,因此风险扩展到敏感的个人和专业领域。

还读:英伟达首席执行官黄仁勋表示,人工智能的繁荣远未结束

防火墙等传统防御措施无法轻易检测到这种类型的操作。研究人员建议将分层安全、预览缩小的图像、限制输入尺寸以及对敏感操作要求明确确认相结合。

“最强大的防御是实施安全的设计模式和系统的保护措施,以限制即时注入,包括多模式攻击,”Bits Trail团队总结道。

网络安全公司Trail of Bits披露了一种技术,可以将恶意提示嵌入到由大型语言模型(llm)处理的图像中。该方法利用人工智能平台如何压缩和缩小图像以提高效率。虽然原始文件看起来是无害的,但调整大小过程引入了可视化工件,这些工件暴露了隐藏的指令,模型将其解释为合法的用户输入。

在测试中,研究人员证明,这种被操纵的图像可以指导人工智能系统执行未经授权的操作。一个示例显示谷歌Calendar数据在用户不知情的情况下被抽吸到外部地址。受试验影响的平台包括b谷歌的Gemini CLI、Vertex AI Studio、Android上的谷歌Assistant和Gemini的web界面。

阅读更多:Meta限制AI调情聊天,与青少年进行自我伤害的谈话

该方法建立在德国布伦瑞克工业大学早期的学术研究基础上,该研究将图像缩放确定为机器学习中的潜在攻击面。Trail of Bits扩展了这项研究,创建了“Anamorpher”,这是一个使用最近邻、双线性和双三次重采样等插值技术生成恶意图像的开源工具。

从用户的角度来看,上传这样的图像没有任何异常。然而,在幕后,人工智能系统在正常提示的同时执行隐藏命令,引发了对数据安全和身份盗窃的严重担忧。由于多模式模型通常与日历、消息传递和工作流工具集成,因此风险扩展到敏感的个人和专业领域。

还读:英伟达首席执行官黄仁勋表示,人工智能的繁荣远未结束

防火墙等传统防御措施无法轻易检测到这种类型的操作。研究人员建议将分层安全、预览缩小的图像、限制输入尺寸以及对敏感操作要求明确确认相结合。

“最强大的防御是实施安全的设计模式和系统的保护措施,以限制即时注入,包括多模式攻击,”Bits Trail团队总结道。

转载请注明出处: 我的生活分享

本文的链接地址: http://m.jerryyuan.cn/post-7993.html

本文最后发布于2025年09月05日20:00,已经过了0天没有更新,若内容或图片失效,请留言反馈

-

2025新奥天天开好彩新奥好彩免费并且494949免费开奖大全详细解答、解释与落实、全面解答解释落实

2025新奥天天开好彩新奥好彩免费并且494949免费开奖大全:详细解答、解释与落实在2025年,随着科技的飞速发展和社会的不断进步,人们对于娱乐和休闲的需求也在不断增加,彩票作为一种传统的娱乐方式,依然受到广大民众的喜爱,而“新奥天天开好彩”作为一种新兴的彩票玩法,更是吸引了众多关注,本文将围绕“新奥天天开好……

2025/07/15

-

虎虎生威打一正确生肖仔细释义、解释与落实、综合解答解释落实

全面释义、解释与落实“虎虎生威”这一成语,以其生动的意象和丰富的内涵,在中国传统文化中占据了一席之地,它不仅描绘了老虎的雄姿,更借喻了人或事物的威猛、自信以及强大的生命力,本文将围绕“虎虎生威”这一关键词,探讨其背后的生肖指向,并深入解析与之相关的文化寓意和社会意义,“虎虎生威”的字面含义与象征意义“虎虎生威……

2025/07/05

-

报复性关税的转变使渥太华处于更好的谈判位置:勒布朗

Canada-U.S。加拿大贸易部长多米尼克·勒布朗表示,取消报复性关税的决定使渥太华在谈判改变美国总统唐纳德·特朗普对关键行业的破坏性关税方面处于更有利的地位,并在对一项重要的大陆贸易协定进行审查之前缓解紧张局势。“作为政府,我们的责任是为加拿大企业和加拿大工人争取最好的协议,”勒布朗在接受加拿大新闻社(theCanadianPress)采访时表示“我...

2025/08/24

-

第二名少女在安大略湖水上摩托艇相撞后死亡

安大略省警方表示,水上摩托在湖上相撞,造成另一名少女死亡,另有两人受伤,又有一名少女死亡。OPP表示,他们于8月14日下午2点左右被叫到温莎以东的湖滨市库图尔海滩附近的圣克莱尔湖。OPP告诉《环球新闻》,这艘私人水上摩托艇拖着一根管子。船只和管道沿着海岸线撞击墙壁,通常被称为破墙,它是沿着物业水侧的钢墙。获取突发国家新闻对于影响加拿大和世界各地的新闻,注册突...

2025/08/24

-

二九分开取一个,头奖二三不分离昰什么生肖仔细释义、解释与落实、详细解答解释落实

解密“二九分开取一个,头奖二三不分离”的生肖之谜在中国传统文化中,生肖不仅是一个简单的年份标记,更蕴含了丰富的文化意义和象征,而“二九分开取一个,头奖二三不分离”这句谜语,更是巧妙地融合了数字与生肖的特质,让人在解读中感受到中华文化的博大精深,本文将通过仔细释义、解释与落实,详细解答这句谜语所指代的生肖,并探讨……

2025/07/06

-

红波单数今看好一马独行三军随打一生肖全面释义、科学解答解释落实

红波单数今看好,一马独行三军随:揭秘生肖之谜与科学解读在浩瀚的中华文化长河中,生肖文化以其独特的魅力,穿越千年,至今仍深深植根于民间信仰与日常生活之中,“红波单数今看好,一马独行三军随”这一谜语般的表述,不仅蕴含了丰富的象征意义,更隐含了对某个生肖特征的精妙描绘,本文将结合传统解读与科学视角,全面阐释这一谜语背……

2025/07/05

-

百里挑一世无二,风雨凄凄最孤独打一准确生肖,警惕虚假宣传、全面解答、构建解答解释落实

百里挑一世无二,风雨凄凄最孤独打一准确生肖在解答“百里挑一世无二,风雨凄凄最孤独”这一谜语时,我们需要结合传统文化、生肖象征意义以及谜语的隐喻手法进行综合分析,以下是对这一谜语的详细解读:谜语解析百里挑一世无二这句话强调的是独特性和唯一性,在十二生肖中,每个生肖都有其独特的象征意义和特点,但“世无二”可能暗示着……

2025/07/05

-

今期生肖十一头,鸡狗升天定有码打一正确生肖,详细解答、科学解答解释落实

今期生肖十一头,鸡狗升天定有码:科学解读与生肖文化探索在中国传统文化中,生肖文化占据着举足轻重的地位,它不仅是一种时间记序的方式,更蕴含了丰富的民俗信仰、道德观念及哲学思想,而“今期生肖十一头,鸡狗升天定有码”这一谜语,以其独特的文化韵味和逻辑推理,吸引了无数人的兴趣,本文将从科学解读的角度,结合生肖文化的背景……

2025/07/08

-

八月秋高天气爽,七二不凑十回头是什么生肖,详细解答、时代解答解释落实

八月秋高天气爽,七二不凑十回头:揭秘背后的生肖之谜在中国传统文化中,生肖不仅是时间的象征,更是人们性格、命运的隐喻,而“八月秋高天气爽,七二不凑十回头”这句谚语,不仅描绘了秋天的美景,更隐含了一个深奥的生肖之谜,本文将通过详细解读这句谚语,揭示其背后的生肖寓意,并结合时代背景进行解释,以期为读者带来全新的理解和……

2025/07/05

-

马走牛来是时机不为小利误前途是什么生肖的全面释义、解释与落实、实时解答解释落实

探秘“马走牛来是时机,不为小利误前途”所涉生肖之谜在神秘而古老的生肖文化中,每一个成语、谚语或是隐晦的语句都可能蕴含着对特定生肖的隐喻与象征,“马走牛来是时机,不为小利误前途”这样一句充满深意的话语,也吸引着我们去深入探究其背后可能指向的生肖,以及其中所承载的丰富文化内涵与人生智慧,从字面意义探寻生肖线索我们从……

2025/07/05

我的生活分享

我的生活分享